محتويات المقالة

[ad_1]

الخصوصية شيٌ مهم، لقد تم تطوير مشاريع تخدم خصوصية المستخدمين على الإنترنت ومن أشهرها (Tor) فما هو مشروع tor؟ وهل شبكة تور آمنه؟

ما هو مشروع Tor؟

مشروع tor هي شبكة اتصال عبر الإنترنت، هدفها إخفاء الهوية بشكل كامل، عن طريق الارتباط المتعدد بشبكات VPN؛ دائمًا ما يشار لهذا المصطلح إلى الشبكة المظلمة غير القابلة للتعقب.

التسمية:

اسم Tor مشتق من العبارة (The Onion Router)، أطلق عليها Onion للدلالة إلى تعدد طبقات التشفير للمستخدم مثل تلك الموجودة في البصلة.

اقرأ أيضًا: معلومات قد لا تعرفها عن الانترنت المظلم الدارك ويب

من يقف وراء tor؟

تم إنشاء شبكة Tor بواسطة (The Tor Project)، وهي منظمة غير ربحية تعمل على إجراء الأبحاث المتعلقة بالخصوصية، يديرها متطوعون من مختلف دول العالم.

كيف يعمل مشروع tor؟

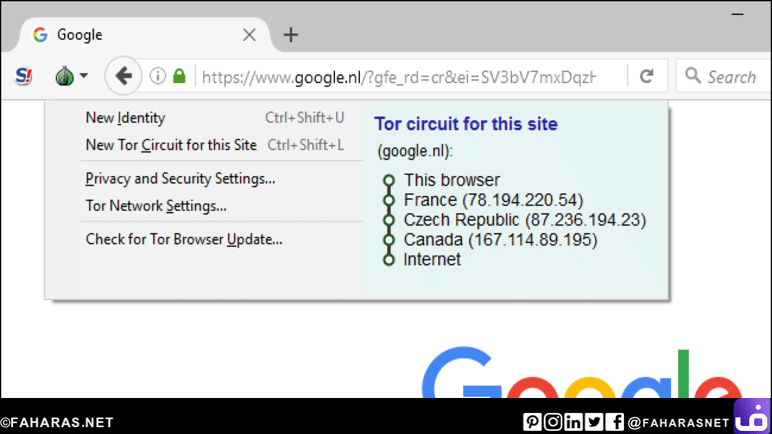

تقوم شبكة Tor بتوجيه حركة المرور على الإنترنت من خلال إنشاء شبكة اتصال خاصة تتضمن آلآف المتصلين؛ حيث يتم إعطاء كل مستخدم عدد من العناوين متداخلة.

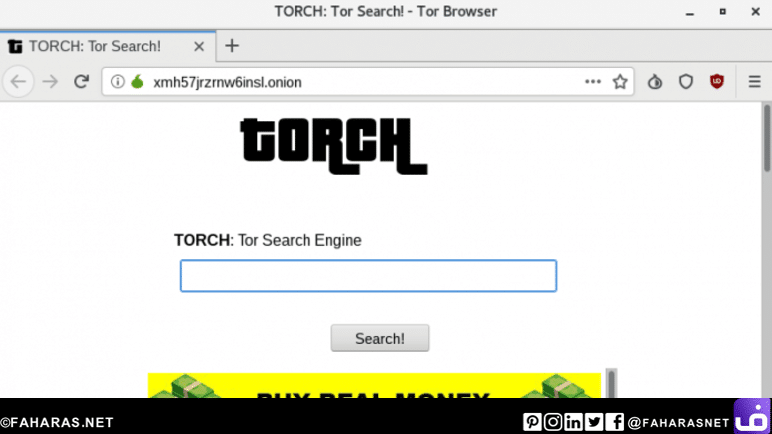

قد تكون عملية تشفير العناوين معقدةً نوعًا ما، تخيل أن المستخدم عبارة عن ورقة، هذه الورقة موجودة في الرسالة الأولى مقفلة برمز أو شيفرة معينة، وبعد ذلك تكون هذه الرسالة داخل رسالة أخرى مشفرة أيضًا بشيفرة معينة، ويتم تكرار هذا السيناريو لثلاث مرات، جميع نطاقات مشروع Tor تنتهي ب onion. بعكس النطاقات المتداولة والمعروفة مثل org. و .net… وغيرها من النطاقات.

كيف يمكنني الوصول إلى شبكة Tor؟

أسهل الطرق للوصول إلى مشروع Tor هي من خلال متصفح تور الرسمي، حيث يتصل متصفح تور بشكل تلقائي ومباشر بالشبكة مع ضمان عدم الكشف عن الهوية؛ أيضا هناك الوظائف الإضافية الموجودة في المتصفح نفسه مثل ميزة تعطيل جافا سكريبت وتحميل الصور والفيديوهات التلقائي وغيرها.

متصفح Tor متاح لأنظمة ويندوز و لينكس والماك، بالإضافة إلى وجود إصدار من متصفح Tor لنظام التشغيل Android، ولكن لا يوجد هناك حتى الآن إصدار رسمي لنظام iOS.

اقرأ أيضًا: 10 أسباب تجعل متصفح جوجل كروم أفضل متصفحات2020

الاستخدامات الشائعة لمشروع tor

متصفح تور كغيره من المتصفحات يستطيع إظهار المواقع في الإنترنت السطحي (أي المواقع التي تظهر للمستخدمين)، لكن متصفح تور يعطيك ميزة إضافية في التصفح بحرية و بدون كشف لهويتك من قبل الحكومات والهيئات أو حتى مزودي الخدمة؛ كذلك إمكانية فتح مواقع الإنترنت المظلم، التي لا نستطيع الولوج إليها بدون الاتصال بشبكة تور.

يقول فينس وارينتون مدير شركة Protection Intelligence، “لا يزال الإنترنت المظلم وبشكل أساسي تلك المواقع التي لا يمكن الوصول إليها إلا عن طريق tor- مستضيفًا أساسيًا للمواقع الغير قانونية”.

أيضا أضاف قائلًا: “مع أن هناك مواقع مشروعة ونافعة، على سبيل المثال تمتلك بي بي سي موقع يحمل النطاق onion. ، إلا أن الأبحاث تشير إلى أن أكثر من 95% من مواقع tor تحتوي على موارد غير قانونية أو غير شرعية”.

من يستخدم شبكة tor؟

يعتقد الكثير أن شبكة تور تستخدم فقط للأنشطة الغير قانونية مثلًا الأسواق على الإنترنت التي تبيع المخدرات، لكن هناك أنشطة أخرى وتشتمل على الآتي:

الصحافة والمواضيع السياسية، وأنشطة يتعلق بالجيش الأمريكي، ايضًا أولئك الذين يعيشون في أنظمة قمعية، كذلك مالكي المواقع والمنتديات التي تبيع السلع المسروقة أو الغير مسروقة وقواعد البيانات لشركات أو مؤسسات دولة ما… ألخ.

الخلاصة: أي شخص لا يريد من أحد أن يتطفّل على أنشطته أو هويته على الإنترنت.

هل شبكة تور آمنه؟

قد تكون شبكة تور غير آمنه، حيث يجب عليك تطبيق ممارسات لتجنب كشف هويتك، أوضحت تشارتي رايت، خبيرة التحليلات الأمنية الرقمية، وخبيرة التجسس في وكالة الأمن القومي أن: “متصفح Tor يمكّنك من إخفاء هويتك وعنوان IP الخاص بك”؛ ولكن مع ذلك، بمجرد خوضك في الأماكن الغير مشروعة، فمن المهم استخدام أسماء وألقاب مستعارة، وعدم كشف أي معلومة عنك حتى بلدك التي تقيم فيه.

أيضًا استخدام بريدك الإلكتروني أو بطاقة الائتمان يشكل خطرًا كبيرًا، لأن بريد قد يتعرّض للإختراق وإذا وقعت بطاقة الائتمان على يد مخترق، قد يقوم بتزوير واحدة مطابقة للأصل ويستخدمها!

اقرأ أيضًا: الويب العميق أو الويب الخفي – ماذا تعرف عنه؟

هل هناك حدود في عدم كشف الهوية على شبكة tor؟

في الحقيقة مشروع tor يعطيك خصوصية داخل شبكة تور نفسها، لكن لا يتعلق عملها مع مزود خدمة الإنترنت والتطبيقات على هاتفك، أو الشبكة التي تتصل بها.

كيف لي أن أضمن خصوصية مطلقة؟

يقول بوريس سيبوت – كبير مهندسي الأمن في Synopsys: “لتحقيق أعلى مستوى من إخفاء الهوية، فلا بد من التخلص من أي تثبيتات لنظام تشغيل، حتى يتم استخدام شبكة tor بسجل نظيف”.

هكذا يمكن تحقيق ذلك باستخدام نظام تشغيل (Tails)، هذا النظام يتم تشغيله على أقراص اليو إس بس، يقوم بالإتصال بشبكة tor وعند الإنتهاء لا يترك أي آثار على أي قرص، فهو يقوم بمسح الذاكرة للنظام وجميع الملفات المتعلقة بالأدلة الجنائية بعد الإنتهاء و إطفاء الجهاز.

بإمكاننا القول بأن شبكة تور آمنه، لكن لا بد من أخذ جميع الاحتياطات اللازمة لضمان عدم كشف الهوية.

المصدر : https://faharas.net/?p=88373